We Know Exactly How Attackers Stole and Laundered $37M USD

— CoinsPaid (@coinspaid) August 7, 2023

CoinsPaid invited a partnership with @MatchSystems, in cooperation with law enforcement agencies and regulators, accompanies the process of returning stolen #crypto assets.

Read more: https://t.co/jLF3ICo603 pic.twitter.com/0gDy9CJcS7

A

A

Lazarus Group : CoinsPaid raconte comment ses 37 millions ont disparu

mer 09 Août 2023 ▪

5

min de lecture ▪ par

S'informer

▪

Chaque missile tiré par la Corée du Nord représente des engrais en moins pour ses agriculteurs, mais aussi des cryptomonnaies volées de part et d’autre le monde. Eh oui, Kim Jong-un ne lésine pas sur les moyens à sa disposition pour nourrir son ambition de devenir la plus puissante force nucléaire au monde. Ainsi, les hackers travaillant pour son propre compte, notamment ceux affiliés au groupe Lazarus, s’active en permanence. Récemment, ce collectif a fait parler de lui en siphonnant des millions à CoinsPaid, un processeur de paiement crypto ukrainien.

6 mois de préparation pour Lazarus Group

Pour certains hauts responsables américains, le groupe de hackers Lazarus serait à la merci de Kim Jong-un. Autrement dit, les millions de cryptomonnaies volés chez Axie Inifity, Atomic Wallet et Horizon Bridge échoiraient entre les mains du dictateur nord-coréen.

« Nous savons exactement comment les attaquants ont volé et blanchi 37 millions USD.

CoinsPaid a proposé un partenariat avec Match Systems, en coopération avec les organismes d’application de la loi et les régulateurs, afin d’accompagner le processus de retour des crypto-actifs volés. »

Dans un récent article, CoinsPaid a résumé le modus operandi de ce groupe de hackers ayant causé la perte de 37,3 millions de dollars le 22 juillet dernier.

Très expérimenté en matière de piratage, Lazarus Group a mis 6 mois pour étudier les failles de CoinsPaid. Lentement, mais sûrement.

« Depuis mars 2023, nous avons enregistré des attaques constantes et infructueuses contre l’entreprise, de différents types, allant de l’ingénierie sociale au DDos et au BruteForce. »

Des attaques de front ont été menées depuis :

- 27 mars : enquête (sous forme de questionnaire) réalisée auprès de 3 développeurs sur l’état de l’infrastructure technique de CoinsPaid ;

- avril-mai : actes de piratages (spam, phishing…) en quatre temps pour pouvoir accéder aux systèmes de l’entreprise crypto via des comptes d’employés et de clients ;

- juin-juillet : lancement d’une opération de séduction en vue de corrompre le personnel de CoinsPaid ;

- 7 juillet : attaque en masse, « soigneusement planifiée et préparée », incluant 150 000 adresses IP différentes, contre le fournisseur de paiements crypto ;

- 22 juillet : le groupe nord-coréen Lazarus a réussi son coup, emportant dans la foulée 37,3 millions de dollars en cryptomonnaies.

L’indémodable stratégie du cheval de Troie

CoinsPaid estime que ses systèmes bénéficient d’une sécurisation optimisée. Après des tentatives externes non fructueuses, les pirates ont dû se servir de l’ordinateur d’un employé. Cela rélève de « techniques d’ingénierie sociale très sophistiquées et vigoureuses ».

D’ailleurs, ces pratiques incluant notamment l’hameçonnage réussissent dans 75 % des cas, estime CS Hub.

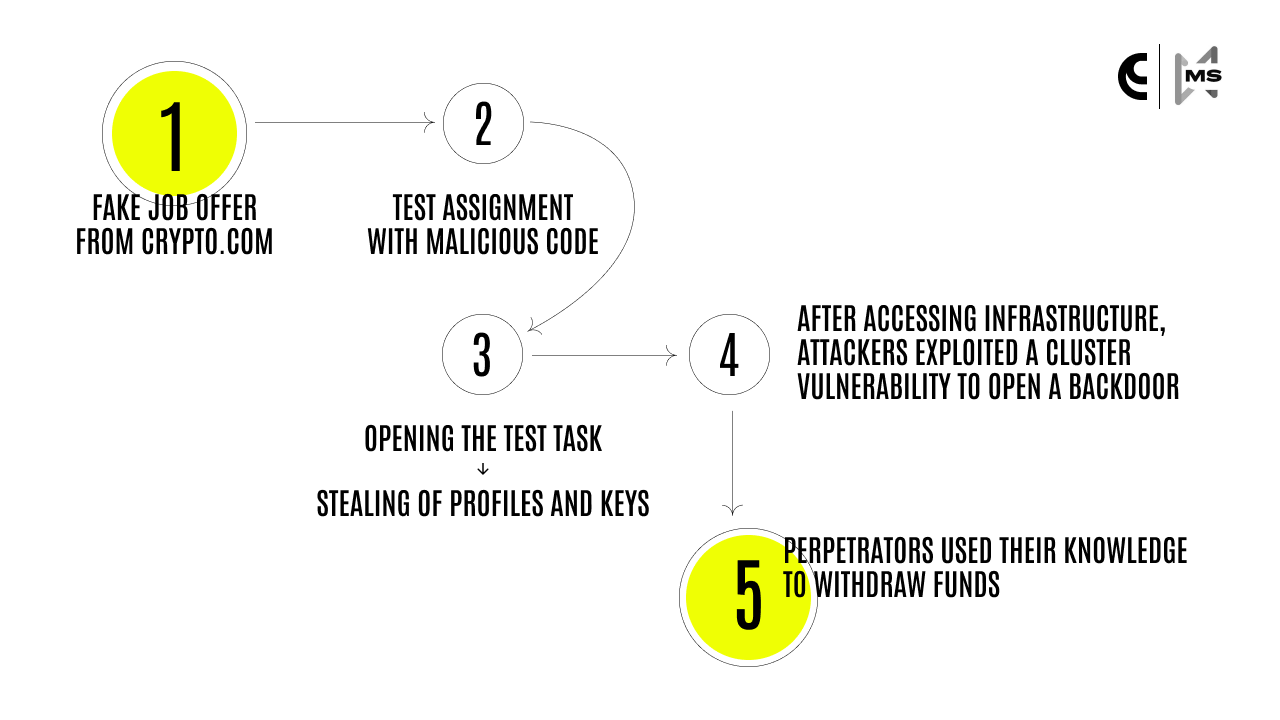

Pour piller les millions de CoinsPaid, Lazarus Group a eu recours à des faux recrutements sur Linkedin et Crypto.com. Sinon, il a essayé de corrompre ses employés, quitte à les manipuler.

À un certain moment, les hackers nord-coréens ont proposé des salaires astronomiques, allant de 16 000 à 24 000 dollars par mois, au personnel de cette entreprise ukrainienne. Ceux qui ont mordu à l’hameçon se sont vus proposer l’installation de l’agent JumpCloud, ou un programme similaire sous leur contrôle, pour réaliser quelques tâches techniques (test, mention de profils et de clés, etc.). Et par la suite, ouvrir grand les portes de CoinsPaid aux pirates.

Ainsi, Lazarus a pu accéder à des fonds associés aux nœuds de la blockchain de CoinsPaid. Heureusement qu’ils n’ont pas pu pénétrer ses hot wallets, et que le système d’alarme a pu se déclencher à temps.

Du coup, moins de complications et de pertes à gérer pour l’équipe de CoinsPaid.

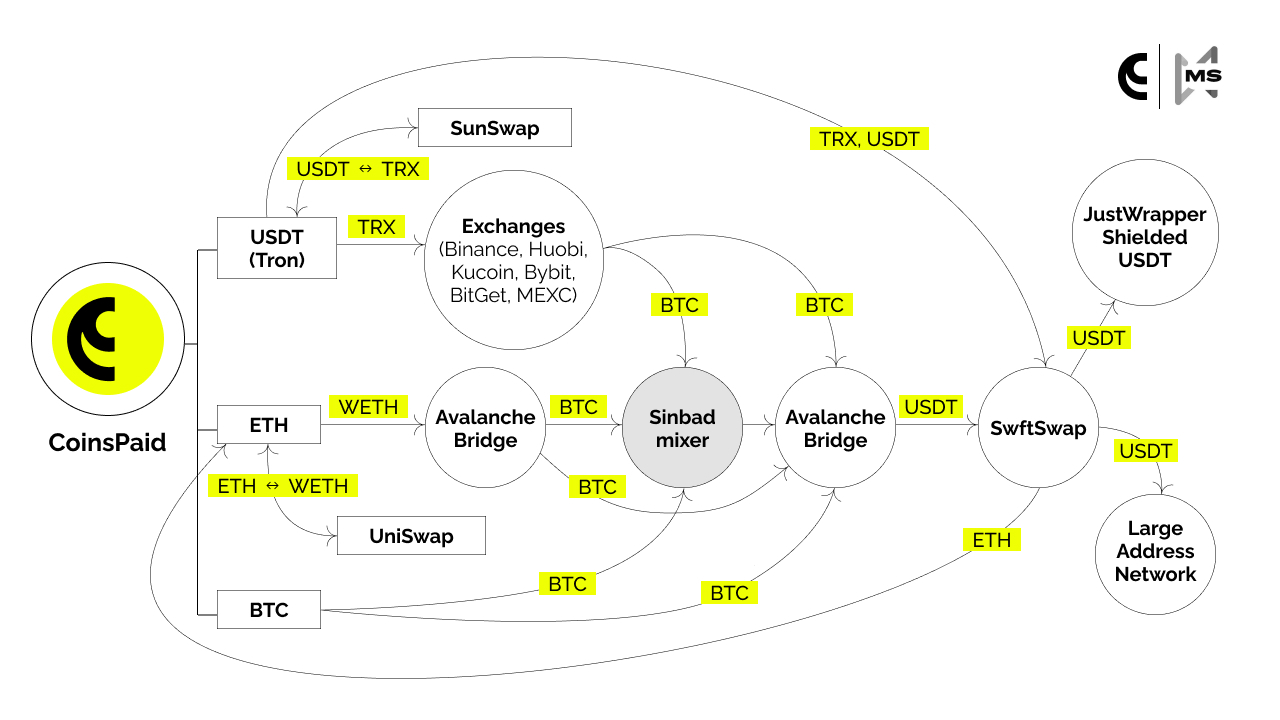

Sinon, le bilan est lourd pour la plateforme. Des avoirs en USDT sur Tron, des bitcoins et des jetons ERC-20 déployés sur Ethereum disparus dans la nature. Les stablecoins ainsi obtenus ont tout de suite été échangés contre des USDT sur Avalanche. Pour ce faire, les pirates ont eu recours aux decentralized exchanges (DEX) SwftSwap, Uniswap et SunSwap. Ainsi que des centralized exchanges (CEX) comme Bybit, Huobi, Kucoin et Binance.

De quoi rappeler l’attaque connue récemment par Atomic Wallet.

L’année dernière, votre humble serviteur s’était penché sur la méthode employée par le groupe Lazarus. Vous trouverez dans cet article des astuces pour se protéger des attaques de hackers affiliés (ou non) à ce collectif.

Maximisez votre expérience Cointribune avec notre programme 'Read to Earn' ! Pour chaque article que vous lisez, gagnez des points et accédez à des récompenses exclusives. Inscrivez-vous dès maintenant et commencez à cumuler des avantages.

A

A

La révolution blockchain et crypto est en marche ! Et le jour où les impacts se feront ressentir sur l’économie la plus vulnérable de ce Monde, contre toute espérance, je dirai que j’y étais pour quelque chose

DISCLAIMER

Les propos et opinions exprimés dans cet article n'engagent que leur auteur, et ne doivent pas être considérés comme des conseils en investissement. Effectuez vos propres recherches avant toute décision d'investissement.