Comment calculer le hash (SHA-256) d’un fichier ?

La sécurité des données est une question cruciale, en particulier dans un monde numérique où le piratage et les atteintes à la vie privée sont de plus en plus présents. Pour assurer la protection des fichiers informatiques, l’un des moyens les plus efficaces est l’utilisation d’algorithmes de hachage. Ceux-ci ont la particularité de transformer tout type de données en une empreinte numérique unique qui en préserve l’intégrité. Dans cet article, nous allons vous expliquer comment cette empreinte est calculée pour un fichier. Pour ce cas pratique, nous allons utiliser le SHA-256, l’algorithme de hachage utilisé par le protocole Bitcoin. Mais avant, explorons les fondamentaux du hachage en général, et du SHA-256 en particulier.

Qu’est-ce que le hachage ?

Le hachage est un procédé cryptographique qui permet de convertir n’importe quel type de données en une valeur numérique unique de taille fixe appelée “hash”. Les hashs sont générés grâce à des algorithmes de hachage qui sont à la fois déterministes et irréversibles. Cela signifie que la même donnée d’entrée produira toujours le même résultat de hachage, tandis qu’il est impossible de déterminer la valeur initiale à partir de son hash.

Les algorithmes de hachage permettent de garantir que les données ne sont pas altérées. Car, en réalité, la moindre modification de la donnée d’entrée entrainera la génération d’un hash totalement différent.

Les fonctions de hachage sont très répandues dans le domaine de la sécurité informatique. Elles servent entre autres à :

- stocker des mots-de-passe ;

- sécuriser des données personnelles ;

- vérifier l’authenticité des fichiers ;

- préserver l’intégrité des transactions sur la blockchain.

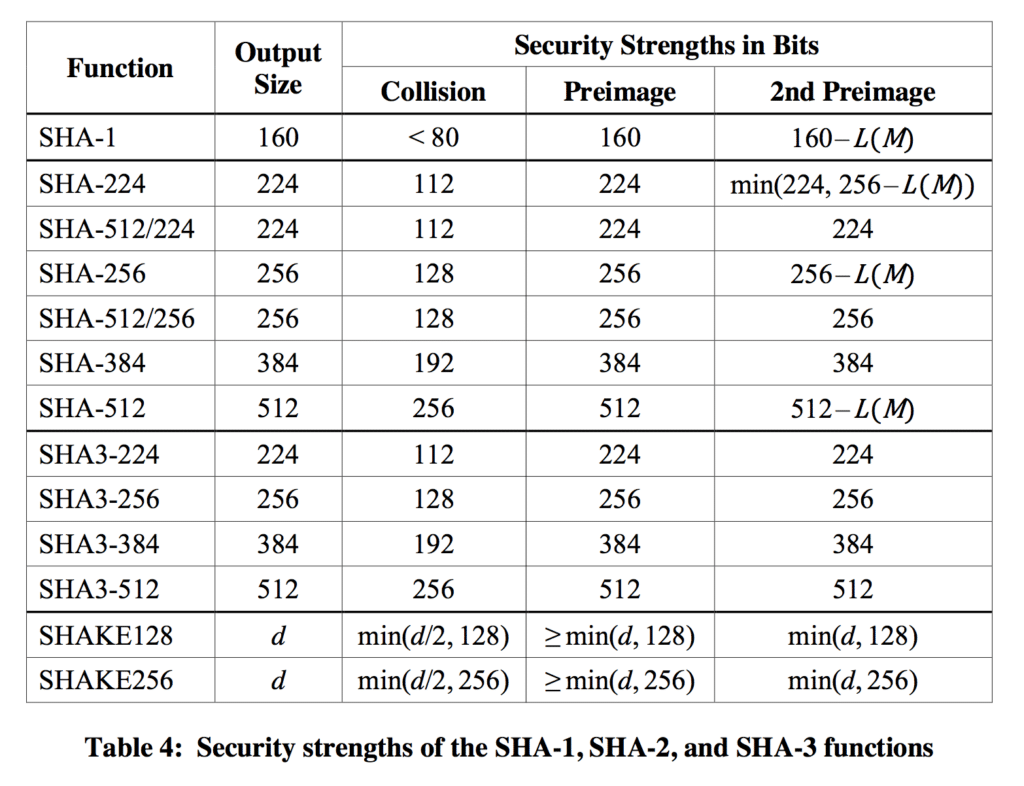

Dépendamment de leurs spécificités, il en existe plusieurs. Parmi les plus couramment utilisés, nous pouvons citer SHA-1, SHA-3 et SHA-256, qui appartiennent tous à la famille des “Secure Hash Algorithm”.

Introduction au SHA-256

L’algorithme SHA-256 est une fonction de hachage crypto qui permet de générer une empreinte numérique de 256 bits à partir des données de longueur variable. Cette empreinte est représentée sous forme de hash de 64 caractères en hexadécimal.

Le SHA-256 a été créé en 2001 par la NSA (National Security Agency), une agence de renseignement américaine. Il est aujourd’hui largement utilisé dans l’industrie de la blockchain, notamment par Bitcoin, car il offre un haut niveau de sécurité.

Ce qui rend cet algorithme unique, c’est sa complexité. En effet, pour générer un hash, SHA-256 effectue une série de calculs binaires sophistiqués utilisant diverses fonctions de compression telles que les additions, les substitutions et les rotations. Il repose également sur la construction d’arbres de Merkle, offrant ainsi une garantie renforcée de l’intégrité des données. Tout ceci fait du SHA-256, un algorithme très robuste.

Comment calculer le hash d’un fichier avec l’algorithme SHA-256 ?

Pour calculer le hash d’un fichier avec l’algorithme SHA-256, il existe plusieurs outils disponibles en fonction de votre système d’exploitation.

Sous Windows

En utilisant l’invite de commande

Pour calculer le hash SHA-256 d’un fichier sous windows, vous pouvez utiliser des outils en ligne de commande comme CertUtil, PowerShell ou File Checksum integrity Verifier (FCiV).

Une fois que l’outil que vous souhaitez utiliser est installé sur votre ordinateur, ouvrez-le en appuyant simultanément sur les touches Windows et R.

Ensuite, dans la fenêtre qui apparaît en bas à gauche, tapez « cmd » et validez. Puis, déterminez le chemin complet vers le fichier à traiter. Pour finir, dans l’invite de commande, tapez la commande correspondante en vous référant au tableau ci-dessous :

| Outils | Commandes |

| PowerShell | « Get-FileHash -Algorithm SHA256 -Path [chemin complet du fichier] » |

| CertUtil | « certutil -hashfile [chemin complet du fichier] SHA256 » |

| File Checksum integrity Verifier (FCiV) | « fciv.exe -sha256 [chemin complet du fichier] » |

En utilisant l’interface graphique

Il existe également des applications en interface graphique qui permettent de calculer le hash d’un fichier en quelques clics. Parmi eux, nous pouvons citer : HashTab, MultiHasher, QuickHash, HashTools, HashCheck, HashCalc et HashMyFiles.

La procédure générique lorsqu’on utilise ce type de solution est la suivante :

- Téléchargez et installez le logiciel de hachage qui convient le mieux à vos besoins ;

- Ouvrez-le et définissez l’option pour utiliser l’algorithme SHA-256 comme méthode de hachage ;

- Sélectionner le fichier que vous souhaitez traiter ;

- Cliquez sur le bouton indiqué pour démarrer la conversion ;

- Patientez quelques instants pour que le logiciel affiche le hash correspondant au fichier.

Sous Linux

Sous Linux, il existe quelques utilitaires pour calculer le hash d’un fichier en SHA-256. Vous pouvez par exemple utiliser sha256sum, OpenSSL ou encore Hashdeep. Pour ce faire, ouvrez le terminal.

Ensuite, accédez au répertoire qui contient le fichier à hacher. Utilisez la commande “cd” si vous ne connaissez pas le chemin complet vers le fichier.

Assurez-vous d’avoir les droits et autorisations nécessaires pour accéder à ce répertoire. Pour finir, tapez la commande qui correspond.

| Outils | Commandes |

| sha256sum | « sha256sum [nom du fichier] » |

| OpenSSL | “openssl dgst -sha256 [nom du fichier]” |

| Hashdeep | “hashdeep -c sha256 [nom du fichier]” |

Sur Mac OS

Si vous êtes sur Mac OS, vous pouvez utiliser shasum. Pour commencer, ouvrez le terminal et naviguez jusqu’au dossier contenant le fichier. Puis, tapez la commande ci-dessous :

« shasum -a 256 [nom du fichier]« .

Comment vérifier l’authenticité d’un fichier ?

Lorsque vous avez un doute sur l’intégrité d’un fichier, vous pouvez vérifier son hash en utilisant la somme de contrôle SHA-256. Pour ce faire, il suffit, dans un premier temps, de calculer l’empreinte numérique du fichier d’origine en appliquant l’algorithme de hachage SHA-256 sur son contenu. Ensuite, vous devez calculer le hash du fichier à vérifier de la même manière et le comparer avec la valeur du hash trouvée précédemment.

Si les deux valeurs de hash sont identiques, alors le fichier n’a pas été modifié, et son intégrité est intacte. En revanche, si les valeurs de hash sont différentes, cela indique que le fichier a été altéré ou corrompu, et son intégrité doit être remise en question.

Pour conclure

Le hachage est une méthode simple, fiable et accessible pour protéger les données contre toute tentative de corruption ou de piratage. Plus précisément, le niveau de sécurité offert par l’algorithme SHA-256 en fait un choix plus intéressant par rapport aux autres techniques de hachage. De plus, grâce aux nombreux outils disponibles, que ce soit sous Windows, Linux ou Mac OS, les utilisateurs sont en mesure de calculer facilement le hash de leurs fichiers pour éviter qu’ils ne soient modifiés. Cela dit, ils peuvent également les utiliser en cas de doute pour déterminer si des fichiers ont été altérés.

Maximisez votre expérience Cointribune avec notre programme 'Read to Earn' ! Pour chaque article que vous lisez, gagnez des points et accédez à des récompenses exclusives. Inscrivez-vous dès maintenant et commencez à cumuler des avantages.

Je suis venue à la blockchain par curiosité et j'y suis restée par passion. J'ai été émerveillée par les possibilités qu'elle offre à travers ses divers cas d'utilisation. Avec ma plume, j'espère contribuer à démocratiser cette technologie et à montrer comment elle peut aider à rendre le monde meilleur.

Les propos et opinions exprimés dans cet article n'engagent que leur auteur, et ne doivent pas être considérés comme des conseils en investissement. Effectuez vos propres recherches avant toute décision d'investissement.